Was ist Spoofing?

Das Wort „Spoofing” entstammt dem Englischen und bedeutet so viel wie Täuschen oder Fälschen. Auf Deutsch würde man von Vorspiegelung falscher Tatsachen sprechen. Als Verb wird „to spoof (something)” ebenfalls genutzt und bezeichnet dann das Fälschen eines Identifikationsmerkmals. Das kann dem Täuschen des Gegenübers und dem Verschleiern der tatsächlichen Identität dienen.

Generell zielen Spoofing-Angriffe darauf ab, das Opfer zu überzeugen, eine Handlung vorzunehmen, eine Information als wahr zu akzeptieren oder die Autorität einer Quelle anzuerkennen. Falls sich das etwas abstrakt anhört, hier zwei Beispiele, die abseits des Internets populär sind:

- Der „Heiratsschwindler“: Um an die Finanzen des Opfers zu gelangen, gibt sich der Betrüger als liebender Ehepartner aus.

- Der „Enkeltrick”: Anrufer gibt einer älteren Person gegenüber an, er sei ihr Enkel. Durch Vorspielen eines Notfalls wird das Opfer dazu bewegt, eine Überweisung vorzunehmen.

Beide Male spielt sich der „Trick” auf der Informationsebene ab. In digitalen Systemen bieten sich noch sehr viel mehr Möglichkeiten für derartige Betrügereien.

Über das Internet können Nachrichten ohne großen Aufwand in hohem Volumen versendet werden. Gleichzeitig ist es oft verhältnismäßig einfach, Identifikationsmerkmale der Nachrichten zu fälschen. Viele Spoofing-Angriffe sind deswegen möglich, weil das Internet als offenes System konzipiert wurde. Anstrengungen, die Internetsicherheit zu erhöhen, finden daher bis heute fortlaufend statt.

So schützen Sie sich vor Spoofing-Angriffen

Spoofing-Angriffe umfassen ein breites Spektrum an möglichen Angriffsszenarien. Es ist daher nicht möglich, ein einzelnes Vorgehen zum Schutz zu benennen. Glücklicherweise gibt es aber mehrere generelle Verhaltensweisen, welche zusammengenommen das Risiko minimieren, selber Opfer eines Spoofing-Angriffes zu werden.

Angriffe erkennen und verhindern

Sie können einen Angriff nur dann verhindern, wenn Sie selbigen erkennen. Läuft ein Spoofing-Angriff auf der Ebene kleinster Datenpakete ab, die über das Netzwerk ausgetauscht werden, so bekommen Sie davon in der Regel nichts mit. Folglich können Sie Angriffe auf Netzwerkebene für gewöhnlich nicht selber verhindern. Sicherheitslücken auf diesem Level werden durch Sicherheits-Updates der Software-Hersteller geschlossen.

Die weitaus häufigeren – weil lukrativeren – Spoofing-Angriffe richten sich direkt gegen den Menschen. Der Angreifer kontaktiert das Opfer also direkt, z. B. per E-Mail oder Anruf. Meist besteht die Absicht darin, eine Handlung des Gegenübers herbeizuführen. Zielt ein Spoofing-Angriff darauf ab, Informationen abzugreifen (wie zum Beispiel Passwörter oder Bankdaten), spricht man auch von einer Phishing-Attacke.

Besonders gefährlich ist das so genannte Spear-Phishing, da dieses gegen eine bestimmte Person oder Institution gerichtet ist. Eine Spear-Phishing-Attacke nutzt spezifische, glaubwürdig erscheinende Informationen in einer Nachricht. Von der Glaubwürdigkeit der Nachricht überzeugt, wird das Opfer von dem Betrug dann hart und unerwartet „wie von einem Speer” getroffen.

Angriffsfläche minimieren

Um sich die Arbeit möglichst einfach zu machen, zielen Angreifer oft auf das schwächste Glied in einer Kette. Es ist daher vorteilhaft, die eigene Angriffsfläche durch das Befolgen einfacher, genereller Praktiken zu minimieren. Sie werden damit als Ziel weniger attraktiv. Gleichzeitig funktionieren viele Angriffe nur, indem der Angreifer Informationen aus verschiedenen Quellen kombiniert. Sind wenig Informationen über Sie verfügbar, gestaltet sich das schwieriger.

Die folgenden Verhaltensweisen sollten Sie daher verinnerlichen:

Öffentlich verfügbare Informationen zu Ihrer Person begrenzen

Eine Phishing-Attacke erscheint umso glaubwürdiger, je mehr und je detailliertere Informationen einem Angreifer zur Verfügung stehen. Daher sollten Sie öffentlich verfügbare Informationen zu Ihrer Person nach Möglichkeit begrenzen. Niemals veröffentlichen sollten Sie beispielsweise Ihr Geburtsdatum! Solche privaten Daten werden oft von Support-Mitarbeitern genutzt, um die Identität eines Anrufers zu authentifizieren. Obwohl nicht sicher, wird dieses Verfahren oft angewandt.

Zurückhaltung gilt es auch bei der Angabe beruflicher Details zu wahren, wie beispielsweise Ihrer Position im Unternehmen. Aktualisieren Sie gegebenenfalls Ihre Profile auf LinkedIn, Xing, Facebook und Co. mit einem halben Jahr Zeitverzug.

Freundschaftseinladungen nicht leichtfertig annehmen

Wenn nur wenige öffentliche Informationen zu Ihrer Person verfügbar sind, greifen Angreifer oft zu einem anderen Trick: Sie erstellen ein Konto in den sozialen Medien, z. B. bei Facebook, und schicken Ihnen eine Freundschaftseinladung. Nehmen Sie die Einladung an, eröffnen Sie dem Angreifer Tür und Tor, weitere, nichtöffentliche Informationen abzugreifen. Diese werden dann häufig für daran anschließende Betrugsaktionen genutzt.

Besonders beliebt ist es bei dieser Form des Angriffs, ein Konto im Namen einer Ihnen bekannten Person zu eröffnen. Sollte dies nicht möglich sein, wird oft ein laszives Foto einer attraktiven Person für das Profilbild des Kontos verwendet. Dieser Versuchung können viele Opfer nicht widerstehen und fallen auf die Täuschung herein.

Gute Sicherheitsroutinen einsetzen

Zum Schutz vor Angriffen sollte Sie den gängigen Empfehlungen zur IT-Sicherheit folgen: Halten Sie Ihr System und Ihre Software auf dem aktuellen Stand. Verwenden Sie Firewall und Spamfilter und legen Sie regelmäßige Backups Ihrer Daten an.

Seien Sie sich dabei bewusst, dass diese Maßnahmen keinen vollkommenen Schutz bieten. Vielmehr zielen die Maßnahmen zusammengenommen darauf ab, zu verhindern, dass Sie als leichtes Opfer wahrgenommen werden.

Default-Einstellungen anpassen

Default-Einstellungen sind die ab Werk vorhandenen Einstellungen eines Geräts, einer Software, oder eines Onlinedienstes. Wenn eine Einstellung für jedes Gerät oder jeden Nutzer dieselbe ist, können Angreifer sich diesen Umstand zu Nutze machen. Es ist daher ratsam, die Default-Einstellungen anzupassen. So tauchen Sie leichter unter dem Radar von Angreifern durch.

In der Vergangenheit wurden beispielsweise immer wieder Router mit offenen Admin-Zugängen ausgeliefert. Eine Zeit lang wurde standardmäßig sogar jeder Windows-Rechner mit offenen Ports ausgeliefert und stand somit für das Internet komplett offen. In beiden Fällen konnte die Gefahr durch Ändern der voreingestellten Werte verringert werden, nur war dies den meisten Nutzern nicht bekannt.

Default-Werte stellen jedoch nicht nur auf technischer Ebene eine Gefahr dar. Auch die Privatsphäre-Einstellungen der sozialen Netzwerke können im Werkzustand viel zu lax sein. Leider profitieren viele Firmen davon, den Nutzer per Voreinstellung „gläsern” zu machen. So liegt es an Ihnen, die Einstellungen anzupassen. Folgen Sie dabei dem Grundsatz der Datensparsamkeit: Gestalten Sie für jeden Account eingangs alle Einstellungen so restriktiv wie möglich und lockern Sie diese nur nach und nach und mit gutem Grund.

Sicheres Gerät verwenden

Für besonders sicherheitsrelevante Anwendungen, wie Onlinebanking und verschlüsselte Kommunikation, kann es sinnvoll sein, ein möglichst abgeschottetes Gerät zu benutzen. Dabei kann es sich beispielsweise um einen kleinen Laptop handeln, auf dem ein speziell auf Sicherheit zugeschnittenes Betriebssystem installiert ist. Exemplarisch genannt seien hier die frei verfügbaren Linux-Distributionen Subgraph und Tails.

Durch punktuelle Nutzung eines sicheren Geräts fallen Sie aus dem Muster des Angreifers heraus: Dieser erwartet, dass Sie Ihren normalen Rechner einsetzen. Basiert der Angriffsversuch auf dieser Annahme, vereitelt die Nutzung eines anderen Geräts gegebenenfalls den Angriff.

Spoofing-Versuch abwehren

Was sollten Sie tun, wenn Sie meinen, Ziel eines Spoofing-Angriffs zu sein? Stellen wir uns die Situation vor: Sie bekommen eine E-Mail. Es geht vorgeblich um etwas Wichtiges: Eine Überweisung ist fehlgeschlagen, Ihr Konto ist gehackt worden oder die Registrierung Ihrer Domäne läuft aus. Sie werden aufgefordert, schnell zu handeln, um Schlimmeres zu verhindern.

Obwohl die Nachricht auf den ersten Blick nachvollziehbar wirkt, kommt Ihnen etwas seltsam vor. Vielleicht passen die Ihnen präsentierten Informationen nicht so recht zusammen. Oder Sie fühlen sich über alle Maße gedrängt, eine bestimmte Handlung durchzuführen.

Sie wissen nicht, ob es sich um einen Angriff handelt. Wie sollen Sie sich nun verhalten?

Zunächst gilt: Ruhe bewahren, nicht überstürzt handeln. Sofern es sich bei der Nachricht um eine E-Mail handelt, sollten Sie etwaig enthaltene Links auf keinen Fall anklicken.

Nutzen Sie einen zweiten Kommunikationskanal, um die Echtheit der Nachricht zu bestätigen. Dabei ist es unerlässlich, die Gefahr möglicher Angriffe zu begrenzen. Nutzen Sie nach Möglichkeit ein separates Gerät und eine sichere App, die nicht zu ihren häufig genutzten Standardanwendungen gehört.

Ein paar konkrete Beispiele:

Nehmen wir an, Sie haben eine vermeintlich gespoofte E-Mail auf Ihrem Arbeitsrechner erhalten. Nutzen Sie dann als zweiten Kommunikationskanal eine Ende-zu-Ende verschlüsselnde Messenger-Applikation auf dem Smartphone.

Sie haben einen verdächtigen Anruf oder eine Textnachricht auf dem Handy erhalten. Betrachten Sie Ihr Handy als kompromittiert und nutzen Sie stattdessen das Telefon des Kollegen nebenan, um mit einer vertrauenswürdigen Partei Kontakt aufzunehmen.

Gegen Nutzer gerichtete Spoofing-Angriffe

Diese Spoofing-Angriffe zielen darauf ab, den Nutzer hereinzulegen. Beim Sonderfall Phishing kommt oft eine täuschend echte Replik einer Website zum Einsatz, um vertrauliche Daten abzugreifen.

URL-Spoofing

URL-Spoofing Angriffe zielen darauf ab, dem Nutzer eine manipulierte URL unterzujubeln. Der Trick besteht darin, dem Nutzer vorzugaukeln, die URL sei eine ihm bekannte und seriöse URL. Ruft ein argloser Nutzer die entsprechende URL auf, wird er jedoch auf eine bösartige Seite umgeleitet. Damit eine solche URL-Spoofing Attacke funktioniert, benötigt der Angreifer Kontrolle über die entsprechende Domäne.

Titel eines klickbaren Links ist irreführend

Vielleicht kennen Sie das: Ihnen wird in einer E-Mail ein Link angezeigt, doch ein Klick führt Sie auf eine ganz andere Domäne. Der Trick funktioniert, da der HTML Titel und das Ziel eines Links nichts miteinander zu tun haben müssen. Wählt ein Angreifer einen Link-Titel, der auf eine seriöse URL schließen lässt, ist die Illusion perfekt: Der Link-Titel verdeckt die tatsächliche Ziel-URL.

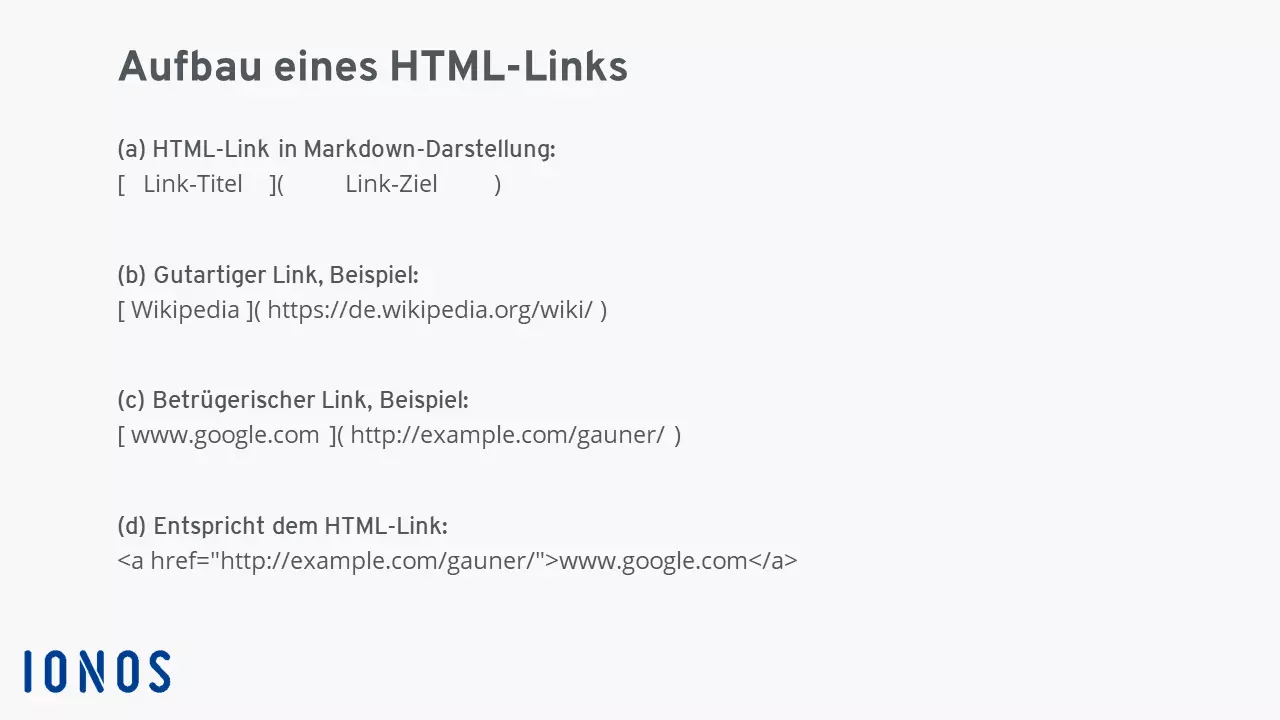

- Schema eines HTML-Links in der einfachen Markdown-Schreibweise.

- Beispiel eines gutartigen Links: Der Link-Titel spiegelt die tatsächlich hinter dem Link liegende Seite wider.

- Beispiel eines betrügerischen Links: Der Link-Titel lässt auf eine harmlose Seite schließen und verschleiert damit das eigentliche Link-Ziel.

- Darstellung des betrügerischen Link-Beispiels in HTML.

Um sich zu schützen, können Sie die Ziel-URL des Links überprüfen. Lassen Sie den Cursor über einem Link ruhen, wird Ihnen die tatsächliche Ziel-URL angezeigt. Noch besser ist es, Links in E-Mail grundsätzlich nicht anzuklicken. Kopieren Sie stattdessen die Ziel-Adresse des Links per Rechtsklick. Den Link untersuchen Sie nun in einem Inkognito-Browserfenster. Dieser hilfreiche Trick funktioniert auch auf Mobilgeräten. Sie können die Link-Adresse kopieren und dann in einem Textfeld einfügen und untersuchen.

URL in Adressleiste oder E-Mail Header ist irreführend

Auch URLs, die nicht Teil eines klickbaren Links sind, werden für Spoofing-Attacken eingesetzt. Dabei machen sich Angreifer oft die Ähnlichkeit verschiedener Buchstaben zunutze, um ihr Opfer hereinzulegen. Diese so genannten homografischen Angriffe können unter Umständen schwer zu entdecken sein.

Im einfachsten Fall verwendet der Angreifer eine URL oder Domäne mit Buchstaben, die in Kombination wie ein anderer Buchstabe wirken. Hier ein paar Beispiele:

- E-Mail von „support@lacebook.com“: Anstelle eines kleinen „f“ wird ein kleines „l“ verwendet.

- Link mit Ziel „https://secure.arnazon.com/“: Die Kombination der Buchstaben „rn“ wirkt wie der Buchstabe „m“. Die „secure“ Subdomäne und das „https“ ziehen die Aufmerksamkeit des Nutzers auf sich und lenken von der gespooften Domäne ab.

Der Erfolg der Täuschung beruht stark auf der benutzten Schriftart. Wenn allerdings der Inhalt der E-Mail genug Aufregung erzeugt, wird solch ein kleines Detail schnell übersehen.

Schwerer zu entlarven ist eine andere Variante des homografischen Angriffs: der Internationalized Domain Name (IDN). Dabei lässt Ihnen der Angreifer eine URL zukommen, die Buchstaben aus einem anderen Alphabet enthält. Handelt es sich um einen Buchstaben, der einem lateinischen Buchstaben visuell ähnelt, kann die Illusion täuschend echt wirken. Angreifer machen sich hierbei Punycode Adressen zu Nutze. Der Trick: Die ursprüngliche URL enthält beispielsweise kein lateinisches „a“, sondern die kyrillische Variante. Beide Buchstaben sehen sich zum Verwechseln ähnlich. Manche Browser stellen nicht-lateinische URLs nicht als Punycode dar. So bekommt der Benutzer nicht mit, dass er auf einer gefälschten Website gelandet ist.

Um homografischen Angriffen vorzubeugen, sollten Sie sicherstellen, dass Ihr Browser Domänen mit nicht-lateinischen Buchstaben immer als Punycode darstellt. Ferner sollten Sie sicherheitsrelevante URLs — z. B. die Homepage Ihres Onlinebankings — niemals anklicken, sondern vorläufig als Bookmark speichern.

Sollten Sie sich auf einer Website wiederfinden, deren Authentizität Sie anzweifeln, gehen Sie nach dem folgenden Schema vor:

- Überprüfen Sie, ob die Site über HTTPS verschlüsselt geladen wurde: Die meisten modernen Websites unterstützen die Verschlüsselung über HTTPS. Jede Seite, die Daten von Ihnen entgegennimmt, z. B. ein Passwort, oder ein Formular, sollte heutzutage immer und ausschließlich über HTTPS geladen werden. Ist dies nicht der Fall, besteht ein erhöhtes Risiko, dass es sich bei der Website um eine Fälschung handelt.

- Überprüfen Sie das SSL-Zertifikat: Sofern die Site über HTTPS verschlüsselt geladen wurde, können Sie sich das SSL-Zertifikat des Servers anzeigen lassen. Stellen Sie sicher, dass sich das Zertifikat auf die angeblich hinter der Site stehende Organisation bezieht. Ist dies nicht der Fall, sind Sie unter Umständen auf einer gefälschten Site gelandet.

- Sollten Ihre Zweifel nicht ausgeräumt sein, schließen Sie das Browserfenster.

Mit digitalen Angriffen ist nicht zu spaßen. Sind vertrauliche Daten einmal gestohlen, ist es oft schwierig, den Schaden zu begrenzen. Seien Sie lieber übervorsichtig als zu leichtsinnig.

Mail-Spoofing

Neben dem Text der eigentlichen Nachricht enthält eine E-Mail Meta-Informationen im sogenannten Mail-Header. Der Header umfasst verschiedene Felder, wie „From“, „To“, „Reply-To“ etc. Mit einer geeigneten Software können die Inhalte der Header-Felder ohne großen Aufwand mit beliebigen Werten überschrieben werden. Wenn im „From“-Feld der E-Mail die Adresse eines Vorgesetzten auftaucht, heißt das nicht, dass die Mail tatsächlich von dieser Person stammt. Ein Angreifer kann seine eigene Adresse im „Reply-To“-Feld unterbringen. Das Opfer glaubt dann, an die vermeintlich legitime „From“-Adresse zu antworten, schreibt jedoch tatsächlich an die „Reply-To“-Adresse des Angreifers.

Auf Seite des Nutzers bzw. der Mail-Software gibt es eine Reihe von Schutzmechanismen, die Mail-Spoofing Angriffen entgegenwirken können. Diese zielen allesamt darauf ab, gespoofte E-Mails zu erkennen, zu markieren und auszusortieren:

- Spam-Filter verwenden: Der Spam-Filter Ihres Mailprogramms oder E-Mail-Servers verwendet Heuristiken, um womöglich gefälschte Mails auszusortieren. Der Prozess läuft komplett automatisiert ab und bietet ein grundlegendes Maß an Schutz.

- Inhalte-Verschlüsselung einsetzen: Die Inhalte-Verschlüsselung garantiert, dass die Mail vom angegebenen Absender stammt und dass die Nachricht nicht verändert wurde. Leider ist die Einrichtung der gängigen Verfahren PGP und S/MIME mit einigem Aufwand verbunden. Obwohl effektiv, findet die Inhalte-Verschlüsselung außerhalb bestimmter Berufsgruppen immer noch relativ wenig Verwendung. Greifen Sie alternativ auf Ende-zu-Ende-verschlüsselnde Messenger-Applikationen zurück. Diese bieten dieselben Vorteile in punkto Sicherheit und können sofort eingesetzt werden.

- Mail-Header anzeigen und untersuchen: Eher für Fortgeschrittene Nutzer geeignet ist die Möglichkeit, sich den kompletten Mail-Header anzeigen zu lassen. Dafür erlaubt dieses Vorgehen eine tiefergehende Analyse. Mit dem entsprechenden Know-how kann es gelingen, die tatsächliche Herkunft der Mail zu ermitteln.

Ferner existieren auf Server-Seite eine Reihe von Technologien, welche darauf abzielen, das Versenden gespoofter E-Mails zu unterbinden. Zu den am häufigsten verwendeten serverseitigen Schutzmechanismen gehören SPF, DKIM sowie DMARC.

Sofern Sie über Ihren Server eigene Mailadressen betreiben, sollten Sie sicherstellen, dass zumindest SPF und DKIM korrekt eingerichtet sind. Ansonsten riskieren Sie, dass Ihre legitim versandten E-Mails im Spamfilter des Adressaten hängen bleiben.

Auf Netzwerk-Ebene ablaufendes Spoofing

Diese Spoofing-Angriffe zielen darauf ab, die Kommunikation in Netzwerken zu manipulieren. Das „Opfer” ist dabei kein Mensch, sondern eine Netzwerk Hard- oder Software. Da diese Angriffe auf der Ebene von Datenpaketen ablaufen sind sie vom normalen Benutzer kaum zu bemerken.

DNS-Spoofing

Das Domain Name System, kurz DNS, ist ein global verteiltes System zur Übersetzung von Internetdomänen in IP Adressen. Das DNS liefert für einen Domainn-Namen eine IP Adresse zurück. Bereits beantwortete Anfragen an das DNS werden auf dem Server im DNS-Cache zwischengespeichert. Beim DNS-Spoofing wird ein bösartiger Eintrag im DNS-Cache platziert. Daraufhin eingehende Anfragen liefern dann für den manipulierten Eintrag eine falsche IP-Adresse zurück. Der Datenverkehr wird auf einen anderen Server umgeleitet. DNS-Spoofing wird von Kriminellen eingesetzt, um Phishing und Man-in-the-middle-Angriffe durchzuführen.

Auf Nutzerebene können Sie sich vor DNS-Spoofing Angriffen schützen, indem Sie Verschlüsselungstechniken einsetzen. Stellen Sie sicher, dass besuchte Websites per HTTPS verschlüsselt sind. Auch der Einsatz eines Virtual Privat Network (VPN) kann unter Umständen vor DNS-Spoofing schützen.

Betreiben Sie eine eigene Domäne, sollten Sie in Erwägung ziehen, die Schutztechnik Domain Name System Security Extensions (DNSSEC) einzusetzen. DNSSEC nutzt kryptografische Authentifizierung, um die Integrität von DNS-Abfragen sicherzustellen. DNS-Spoofing der durch DNSSEC geschützten Domäne wird damit unterbunden.

Nutzen Sie den Domain Guard von IONOS, um Ihre Domäne vor Manipulationen zu schützen.

MAC-Spoofing

Das MAC-Spoofing hat nichts mit einem bekannten Unternehmen aus Kalifornien zu tun. Stattdessen handelt es sich bei der namensgebenden MAC-Adresse um die physische Adresse eines Netzwerkgeräts. Die MAC-Adresse ist eine eindeutige Nummer, welche in jedem Netzwerkgerät weltweit einmalig verbaut ist. Obwohl jedes Netzwerkgerät eine feste Adresse eingebaut hat, lässt sich diese auf Software-Ebene leicht spoofen. Die Möglichkeit, die eigene MAC-Adresse zu spoofen, wird oft von Nutzern eingesetzt, um Beschränkungen zu umgehen.

ARP-Spoofing

Im lokalen Netzwerk (LAN) kommt das Address Resolution Protocol (ARP) zum Einsatz, um zu MAC-Adressen gehörende IP-Adressen aus einer Tabelle auszulesen. ARP-Spoofing-Angriffe zielen darauf ab, die Tabellen-Einträge zu manipulieren, um den IP-Datenverkehr zu einer bösartigen MAC-Adresse zu leiten. Ein Angreifer kann so den Datenverkehr abhören oder verfälschen. Diese Attacke stellt einen ernstzunehmenden Angriff dar.

IP-Spoofing

Beim IP-Spoofing werden TCP/IP- oder UDP/IP-Datenpakete mit einer gefälschten Absenderadresse versendet. In dem meisten Fällen wird diese Art des Angriffs als Bestandteil von DoS und DDoS-Attacken genutzt.